MFAは「 多要素認証, (Multi-Factor Authentication)」の略で、 多要素認証 の名の通り、アプリケーション、ウェブサイト、またはその他のリソースへのアクセスを要求する人の身元を確認するために複数の要素を使用する認証方法です。例えば、単にパスワードを入力するだけでアクセスするのと、パスワードに加えてワンタイムパスワード(OTP)やセキュリティ質問への回答を求められるのとでは、多要素認証の差が現れます。

複数の方法で身元を確認することで、多要素認証はユーザが主張する本人であることをより確実に証明できるため、機密データへの不正アクセスのリスクを軽減します。たとえば、盗まれたパスワードを入力するだけでアクセスを得るのは比較的簡単ですが、盗まれたパスワードに加え、正当なユーザのスマートフォンに送信されたOTPを入力する必要がある場合は、アクセスがより困難になります。

2つ以上の要素を組み合わせた場合、それは多要素認証とみなされます。また、2つの要素のみを使用する場合は、二要素認証(Two-Factor Authentication)と呼ばれることもあります。

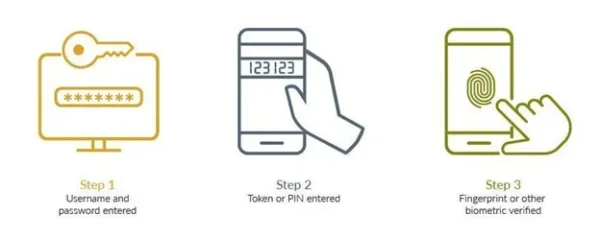

ステップ1 – ユーザ名とパスワードの入力

多要素認証プロセスの最初のステップは、通常、ユーザが自分の固有のユーザ名とパスワードを入力することから始まります。この従来型の認証方法は、不正アクセスに対する初期の防御手段として機能します。ユーザは、安全なログインページで資格情報の入力を求められます。しかし、ユーザ名とパスワードのみに依存することは、フィッシング攻撃、ソーシャルエンジニアリング、中間者攻撃(Adversary-in-the-Middle Attack)、またはサードパーティのデータ侵害によって資格情報が脅威アクターに流出するなど、さまざまな脅威のために不十分である場合があります。

そのため、従来のMFAプロセスを完了する場合でも、パスワードを超えた認証を目指す場合でも、組織のセキュリティ体制を強化するためには、追加の確認方法が必要です。

ステップ2 – トークンまたはPINの入力

ユーザ名とパスワードを正常に入力した後、ほとんどのMFAプロセスでは、ユーザに一時的な個人識別番号(PIN)またはワンタイムパスコード(OTP)の入力を求めます。このステップの主な特徴は、トークンが時間に敏感であり、通常は定期的に変更されることです。つまり、悪意のある攻撃者がユーザのパスワードを取得した場合でも、ログインプロセスを完了するためにはトークンへのアクセスが必要となるため、セキュリティが大幅に強化されます。この二重認証の要求により、侵入者がアクセスを得るのが非常に困難になります。

OTPを第二の認証要素として使用することは、パスワードのみを使用するよりもはるかに安全ですが、他のプロトコルほど安全ではありません。さらに、OTPをどのように共有するかも認証プロセス全体のセキュリティにおいて重要な要素であり、SMSやメールは一般的にセキュリティが低いと見なされています。

ステップ3 – 指紋またはその他の生体認証の確認

多要素認証プロセスの最終ステップでは、指紋スキャン、顔認識、虹彩スキャンなどの生体認証、またはデバイスに紐づけられたパスキーのような所有物による認証が行われます。生体認証は、複製や偽造が非常に困難なユニークな身体的特徴に依存しています。ユーザ名、パスワード、トークンに加えて生体認証を要求することにより、MFAはアカウントにアクセスしようとしている人物が確実に認証されたユーザであることを保証します。このステップは、指紋認証や顔認識技術を搭載した多くのデバイスがあるモバイル環境では特に価値があります。生体認証を導入することで、セキュリティが強化されるだけでなく、ユーザは複雑なコードを覚える必要なく、迅速かつ簡単に自分の身元を確認できるため、シームレスでユーザフレンドリーな体験が提供されます。

デバイスに紐づけられたパスキーやその他のハードウェア認証装置やハードウェアトークンもセキュリティを強化します。デバイスに紐づけられたパスキーは、特定の「セキュリティキー」デバイスにホストされ、鍵ペアは単一のデバイスで生成され、保存されます。さらに、鍵自体はそのデバイスから離れることがないため、より安全な認証フローが実現します。

多要素認証の方法は、通常、以下の3つのカテゴリーに分類されます:

1.知識要素— PIN、パスワード、またはセキュリティ質問の答え

パスワードやPINは「知識要素」の例です。これらはユーザが知っている秘密であり、防御の最初のラインとして機能します。MFAの一部として、これらはユーザが記憶しているとされ、他者にはアクセスできない情報に基づいてセキュリティを確保します。

2.所持要素 — OTP、トークン、信頼されたデバイス、スマートカードやバッジ、デバイスバウンドパスキー

ハードウェアトークン、デバイスに紐づけられたパスキー、または携帯電話などの物理的デバイスを所有することは「所持要素」に該当します。これらのアイテムは暗号鍵を保持していたり、認証コードを受信する能力を持っており、不正アクセスのための追加の障壁を提供します。所持要素を使用する場合、パスワードを知っているだけでは不十分で、ユーザが物理的に持っているものが必要となります。

3.生体要素 — 顔、指紋、網膜スキャン、その他の生体認証

「生体要素」は個人の生体的特徴に関連します。例としては、指紋、顔認識、音声パターン、さらには網膜スキャンなどがあります。これらの要素は人間の生物学的特徴のユニークさを活用しており、潜在的な侵入者にとって大きな障壁を提供します。

以下のいずれかの方法をパスワードと組み合わせて使用することで、多要素認証を実現できます。

- 生体認証 — 指紋、顔の特徴、目の網膜や虹彩など、デバイスやアプリケーションが認識する生体的特徴に基づく認証方法

- プッシュ通知による承認 — ユーザがアクセス要求を承認するために、デバイスの画面をタップするように求められる通知

- ワンタイムパスワード (OTP) — 1回限りのログインセッションまたは取引の認証に使用される、自動的に生成される文字列

- ハードウェアトークン またはデバイスバウンドパスキー — 小型の携帯可能なOTP生成デバイスで、時には 「RSA iShield Key 2シリーズ」 やRSA DS100ハードウェア認証器のようにキーフォブと呼ばれることもある

- ソフトウェアトークン またはソフトウェア認証器 — スマートフォンやその他のデバイス上にアプリとして存在するトークンで、物理的なトークンではなく、RSAのAuthenticatorアプリのようなものでiOSやAndroidに対応。

セキュリティの向上

多要素認証はセキュリティを強化します。結局のところ、アクセスのポイントを守るメカニズムが1つ(例えばパスワード)のみであれば、悪意のある者がアクセスを得るために必要なことは、そのパスワードを推測したり盗んだりする方法を見つけることだけです。このため、データ漏洩の多くは、侵害された認証情報や、認証情報を盗むためのフィッシングから始まります。

しかし、もしアクセスするために、2番目(あるいは3番目)の認証要素も必要となれば、特にそれが推測や盗難が難しい生体認証のようなものであれば、侵入がさらに困難になります。

また、MFAは組織のゼロトラスト成熟度を向上させ、フィッシングに対抗するフィッシング耐性のある認証を提供します。

デジタルイニシアチブの実現

今日、 リモートワーク を導入する組織が増え、消費者が店舗ではなく オンラインで買い物 をして、さらに多くの組織がアプリやリソースを クラウド, に移行している中で、多要素認証は強力な支援となります。デジタル時代において、組織やeコマースのリソースを保護することは挑戦的であり、多要素認証はオンラインでのやり取りや取引を安全に保つために非常に貴重な役割を果たします。

より安全なアクセス環境を作る過程で、利便性が低下する可能性があります。それが欠点となることもあります。(これは、 ゼロトラスト, が、ネットワークやその上で動作しているアプリケーションやサービスも潜在的な脅威と見なすという考え方が、安全なアクセスの基盤として広まりつつある現在、特に当てはまります。)従業員は毎日ログインやリソースへのアクセスの際に複数の障害を処理するために余分な時間を使いたくはなく、急いで買い物や銀行取引を済ませたい消費者も、複数の認証要件に邪魔されることを望んでいません。重要なのは、セキュリティと利便性のバランスを取ることです。アクセスが安全であることは重要ですが、正当な理由でアクセスが必要な人々にとって過度の不便を生じさせないようにすることが求められます。

セキュリティを確保しつつ利便性を保つための方法の一つは、アクセス要求に関連するリスクに応じて認証要件を強化または緩和することです。これが リスクベース認証(Risk-Based Authentication)と呼ばれるものです。リスクは、アクセスされる内容、アクセスを要求している人物、またはその両方に関連しています。

- アクセスされる内容によるリスク: 例えば、誰かが銀行口座へのデジタルアクセスを要求した場合、それは資金移動のためか、それともすでに開始された転送のステータスを確認するためか? また、誰かがオンラインショッピングサイトやアプリとやり取りしている場合、それは何かを注文するためか、それとも既存の注文の配送状況を確認するためか? 後者の場合、ユーザ名とパスワードで十分ですが、高価な資産がリスクにさらされている場合には、多要素認証が理にかなっています。

- アクセス要求者によるリスク: リモートの従業員や契約者が、毎日同じ都市から同じラップトップを使用して企業ネットワークにアクセスを要求する場合、その人物であると疑う理由はほとんどありません。しかし、ある朝、ミネアポリスのメアリーからのリクエストがモスクワから来た場合はどうでしょうか? この潜在的なリスク(本当に彼女なのか?)は、追加の認証を要求する理由になります。

多要素認証は、組織にとってより安全で、ユーザにとってはより便利なアクセスを提供するために進化し続けています。生体認証はこの考え方の良い例です。指紋や顔を盗むことは難しく、より安全であり、また、ユーザはパスワードのようなものを覚えたり、他の大きな努力をする必要がないため、より便利です。以下は、現在多要素認証を形作っているいくつかの進展です。

- 人工知能(AI)と機械学習(ML)– AIとMLは、与えられたアクセス要求が「正常」であり、追加の認証が必要ないことを示す行動を認識するために使用できます(または、逆に、異常な行動を認識して追加の認証が必要であることを示すこともできます)。

- FIDO(Fast Identity Online) – FIDO認証は、FIDOアライアンスから提供される無料でオープンな標準に基づいています。これにより、パスワードでのログインを、安全で迅速なログイン体験に置き換えることができます。

- パスワードレス認証– パスワードを主な認証手段として使用し、他の非パスワード手段で補完するのではなく、パスワードレス認証はパスワードを認証手段として排除します。

多要素認証は、ユーザが自分が言っている通りの人物であることを確実に証明する方法を模索し続ける中で、変化と改善を続けることは間違いありません。

トライアル ID Plusクラウド多要素認証(MFA)ソリューション- 市場で最も安全な製品の1つであり、世界で最も導入されているMFAです。その理由を知りたい方は、無料の45日間トライアルにサインアップしてください。